Europol anunció el lunes el arresto del presunto administrador de XSS.Is (anteriormente Damagelab), una notoria plataforma de cibercrimen de habla rusa.

El arresto, que tuvo lugar en Kiev, Ucrania, el 222 de julio de 2025, fue dirigido por la policía francesa y el fiscal de París, en colaboración con las autoridades ucranianas y Europol. La acción es el resultado de una investigación lanzada por la policía francesa en julio de 2021.

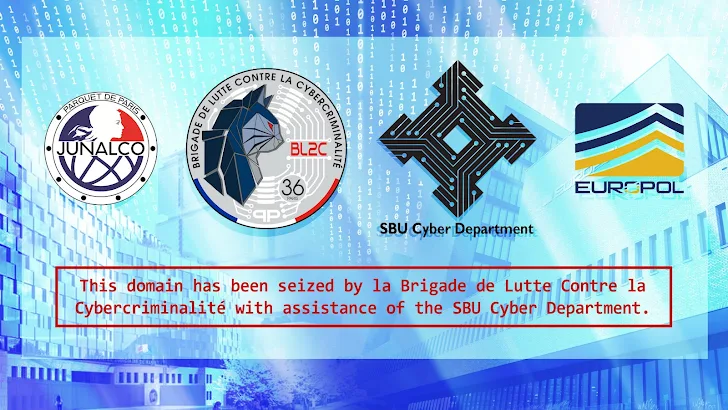

Junto con el arresto, la aplicación de la ley también ha tomado el control del dominio Clearnet de XS.IS, saludando a los visitantes con un aviso de convulsiones, «este dominio ha sido incautado por la Brigada de Lutte de la Lutte, la Contriminalidad Cybercriminalé con la ayuda del departamento de Cyber de SBU».

«El foro, que tenía más de 50,000 usuarios registrados, sirvió como un mercado clave para datos robados, herramientas de piratería y servicios ilícitos», dijo la agencia de aplicación de la ley. «Durante mucho tiempo ha sido una plataforma central para algunas de las redes cibercriminales más activas y peligrosas, utilizadas para coordinar, anunciar y reclutar».

Se dice que el administrador del foro, además de participar en las operaciones técnicas del servicio, ha permitido actividades criminales al actuar como un tercero confiable para arbitrar disputas entre delincuentes y garantizar la seguridad de las transacciones.

También se cree que el individuo no identificado ha ejecutado esta seguridad. Biz, una plataforma de mensajería privada especialmente construida para satisfacer las necesidades de los cibercriminales. A través de estas empresas ilícitas, se estima que el sospechoso obtuvo 7 millones de euros ($ 8.24 millones) en ganancias de las tarifas de publicidad y facilitación.

«Los investigadores creen que ha estado activo en el ecosistema del delito cibernético durante casi dos décadas, y mantuvieron estrechos vínculos con varios actores de amenazas importantes a lo largo de los años», agregó Europol.

Según el fiscal de París, XSS.IS ha estado activo desde 2013, actuando como un centro para todo este delito cibernético, que van desde el acceso a sistemas comprometidos y servicios relacionados con el ransomware. También ofreció un servidor de mensajería Jabber cifrado que permitió que los cibercriminales se comuniquen de forma anónima.

XSS.IS, junto con Exploit, ha servido como columna vertebral del ecosistema cibercriminal de habla rusa, con los actores de amenaza en estos foros principalmente destacando países no de habla rusa. Los datos compartidos por Kela muestran que XSS actualmente tiene 48,750 usuarios registrados y más de 110,000 hilos.

«Para facilitar las transacciones ilícitas, el foro tiene un sistema de reputación incorporado», dijo Kela. «Los miembros pueden usar un servicio de depósito en fideicomiso designado por el foro para garantizar que las ofertas se completen sin estafas, así como agregar un depósito, contribuyendo a su reputación».

El desarrollo se produce una semana después de que una operación dirigida por Europol interrumpió la infraestructura en línea asociada con un grupo hacktivista pro-ruso conocido como Noname057 (16) y el arresto de dos personas por realizar ataques distribuidos de denegación de servicio (DDoS) contra Ucrania y sus aliados utilizando una herramienta de GO basada en voluntariado llamado DDOSIA.

El grupo Insikt registrado de Future, en un informe publicado esta semana, dijo que el grupo apuntó a 3.776 anfitriones únicos entre el 1 de julio de 2024 y el 14 de julio de 2025, principalmente gubernamental, sector público, transporte, tecnología, medios de comunicación y entidades financieras en naciones europeas que se oponen a la invasión de Ucrania de Rusia de Rusia.

Las organizaciones ucranianas representaron la mayor parte de los objetivos (29.47%), seguidos de Francia (6.09%), Italia (5.39%), Suecia (5.29%), Alemania (4.60%), Israel (4.50%), checia (4%), Polonia (4%) y el reino unido (3.30%). Estados Unidos es una exclusión notable, a pesar de su apoyo a Ucrania.

Un análisis extenso de la infraestructura de Noname057 (16) ha puesto al descubierto una arquitectura resistente y de niveles múltiples que consiste en servidores de comando y control de nivel 1 rápidamente rotados (C2) y servidores de nivel 2 protegidos por listas de control de acceso (ACL) para limitar el acceso aguas arriba y mantener la funcionalidad confiable C2. Se han identificado hasta 275 Nivel 1 único durante el período de tiempo.

«El grupo de amenazas mantiene un alto tempo operativo, promediando 50 objetivos únicos diariamente, con intensas explosiones de actividad que se correlacionan con los desarrollos geopolíticos y militares en Ucrania», dijo la compañía de seguridad cibernética propiedad de MasterCard.

«Noname057 (16) utiliza una mezcla de ataques DDoS de red y capa de aplicación, seleccionando métodos diseñados para abrumar los recursos del servidor e interrumpir la disponibilidad.