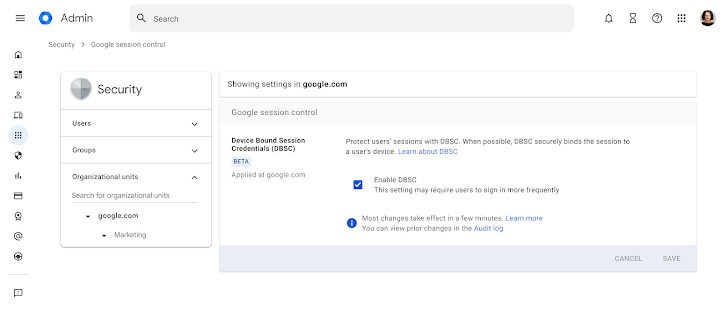

Google ha anunciado que está haciendo una función de seguridad llamada Credenciales de sesión de dispositivo para dispositivos (DBSC) En abierta beta para garantizar que los usuarios sean protegidos contra ataques de robo de cookies de sesión.

DBSC, introducido por primera vez como un prototipo en abril de 2024, está diseñado para unir las sesiones de autenticación a un dispositivo para evitar que los actores de amenaza usen cookies robadas para iniciar sesión en las cuentas de las víctimas y obtener acceso no autorizado desde un dispositivo separado bajo su control.

«Disponible en el navegador Chrome en Windows, DBSC fortalece la seguridad después de iniciar sesión y ayuda a vincular una cookie de sesión, archivos pequeños utilizados por los sitios web para recordar la información del usuario, al dispositivo del que se autenticó un usuario», dijo Andy Wen, director senior de gestión de productos en Google Workpace,.

DBSC no solo está destinado a asegurar las cuentas de los usuarios después de la autenticación. Hace que sea mucho más difícil para los malos actores reutilizar las cookies de sesiones y mejorar la integridad de la sesión.

La compañía también señaló que el soporte de PassKey ahora está generalmente disponible para más de 11 millones de clientes de Google Workspace, junto con controles de administración ampliados para la inscripción de auditoría y restringir las prepasones a las claves de seguridad física.

Por último, Google tiene la intención de implementar un receptor de Marco de señales compartidas (SSF) en beta cerrada para clientes seleccionados para permitir el intercambio de señales de seguridad cruciales en tiempo real utilizando el estándar OpenID.

«Este marco actúa como un sistema robusto para que los ‘transmisores’ informen a ‘receptores’ de inmediato sobre eventos significativos, facilitando una respuesta coordinada a las amenazas de seguridad», dijo Wen.

«Más allá de la detección de amenazas y la respuesta, el intercambio de señales también permite el intercambio general de diferentes propiedades, como la información del dispositivo o el usuario, mejorando aún más la postura de seguridad general y los mecanismos de defensa colaborativa».

Google Project Zero presenta la transparencia de informes

El desarrollo se produce cuando Google Project Zero, un equipo de seguridad dentro de la compañía que tiene la tarea de cazar vulnerabilidades de día cero, anunció una nueva política de prueba llamada información de transparencia para abordar lo que se ha descrito como una brecha de parche aguas arriba.

Si bien el espacio de parche generalmente se refiere al período de tiempo entre cuando se libera una solución para una vulnerabilidad y un usuario instala la actualización adecuada, el espacio de parche aguas arriba denota el tiempo de tiempo donde un proveedor ascendente tiene una solución disponible, pero los clientes aguas abajo aún no integran el parche y lo envían a los usuarios finales.

Para cerrar esta aplicación de parche ascendente, Google dijo que está agregando un nuevo paso en el que tiene la intención de compartir públicamente el descubrimiento de una vulnerabilidad dentro de una semana de informarlo al proveedor relevante.

Se espera que esta información incluya el proveedor o el proyecto de código abierto que recibió el informe, el producto afectado, la fecha en que se presentó el informe y cuando expira la fecha límite de divulgación de 90 días. La lista actual incluye dos errores de Microsoft Windows, un defecto en Dolby Unified Decoder y tres problemas en Google Bigwave.

«El objetivo principal de esta prueba es reducir la brecha de parche aguas arriba al aumentar la transparencia», dijo Tim Willis del Proyecto Zero. «Al proporcionar una señal temprana de que se ha informado una vulnerabilidad aguas arriba, podemos informar mejor a los dependientes posteriores. Para nuestro pequeño conjunto de problemas, tendrán una fuente adicional de información para monitorear los problemas que pueden afectar a sus usuarios».

Google dijo además que planea aplicar este principio a Big Sleep, un agente de inteligencia artificial (IA) que se lanzó el año pasado como parte de una colaboración entre Deepmind y Google Project Zero para aumentar el descubrimiento de vulnerabilidad.

El gigante de la búsqueda también enfatizó que no se publicarán detalles técnicos, código de prueba de concepto o cualquier otra información que pueda «ayudar material» a los malos actores hasta la fecha límite.

Con el último enfoque, Google Project Zero dijo que espera mover la aguja en la liberación de parches a los dispositivos, sistemas y servicios en los que se basan los usuarios finales de manera oportuna y reforzar el ecosistema general de seguridad.